Kluczowe funkcje systemu

DataSecurity Plus jest systemem, dzięki któremu można dokładnie audytować wszelkie zmiany zachodzące w udziałach sieciowych.

Narzędzie posiada wbudowane raporty, pozwalające na bezproblemowe uzyskanie każdej informacji, np. o stanie bieżącym środowiska. DataSecurity Plus pozwala również na audytowanie tworzenia, modyfikacji oraz usunięcia plików. System rozszerza możliwości o skanowanie udziałów sieciowych, pod kątem danych wrażliwych takich jak PESEL lub numer dowodu osobistego. Dzięki tej wiedzy jesteśmy w stanie zablokować akcje kopiowania elementów przez końcówki zewnętrzne, do nośników danych, takich jak: USB, przeglądarka internetowa, e-mail. DataSecurity Plus zapewnia całkowitą kontrolę nad środowiskiem.

Monitorowanie zmian w plikach

Badanie File Servers pod kątem zmian w plikach

Natychmiastowy audyt zmian

Audyt i raportowanie zmian w czasie rzeczywistym

Zgodność z regulacjami

Analiza plików pod kątem zgodności z normami, np. RODO, ISO

Kontrola danych wrażliwych

Monitorowanie zawartości plików (obieg danych wrażliwych w organizacji)

Kontrola uprawnień NTFS

Audyt uprawnień NTFS

Ochrona przed wyciekiem

Zapobieganie wyciekowi danych

Funkcjonalności

Audyt udziałów sieciowych i inne możliwości

Zabezpieczenie udziałów sieciowych to główna funkcjonalność DataSecurity Plus. System posiada także możliwość śledzenia oraz przedstawiania w postaci graficznej danych archiwalnych, takich jak dostępy do plików i wykonane w nich akcje. Przy pomocy DataSecurity Plus jesteśmy w stanie weryfikować również zdarzenia, które miały miejsce lokalnie na dyskach. Godnym uwagi jest fakt, że rozwiązanie umożliwia również sprawdzenie historii lokalizacji plików.

Funkcja generowania alarmów w przypadku kopiowania danych wrażliwych

Data Security Plus potrafi stworzyć alert dla administratora systemu dotyczący próby kopiowania danych wrażliwych użytkowników lub firmy. Powiadomienie może zawierać dokładne informacje o urządzeniu, jak i osobie, która próbowała zagrozić poufności firmy.

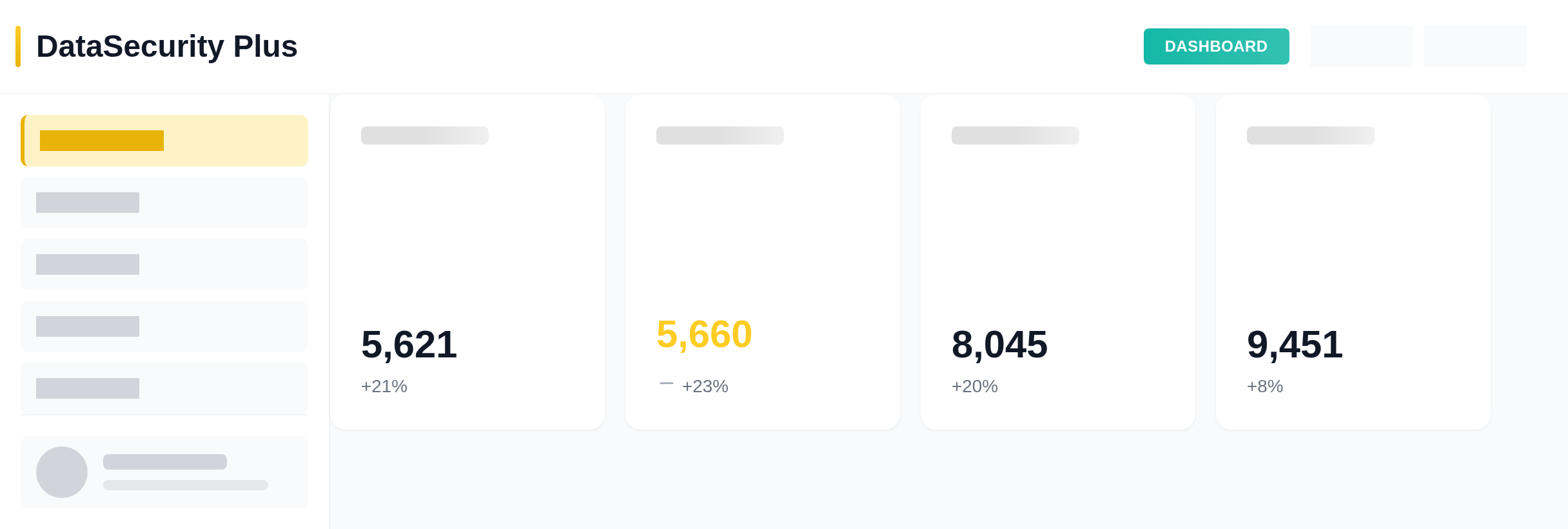

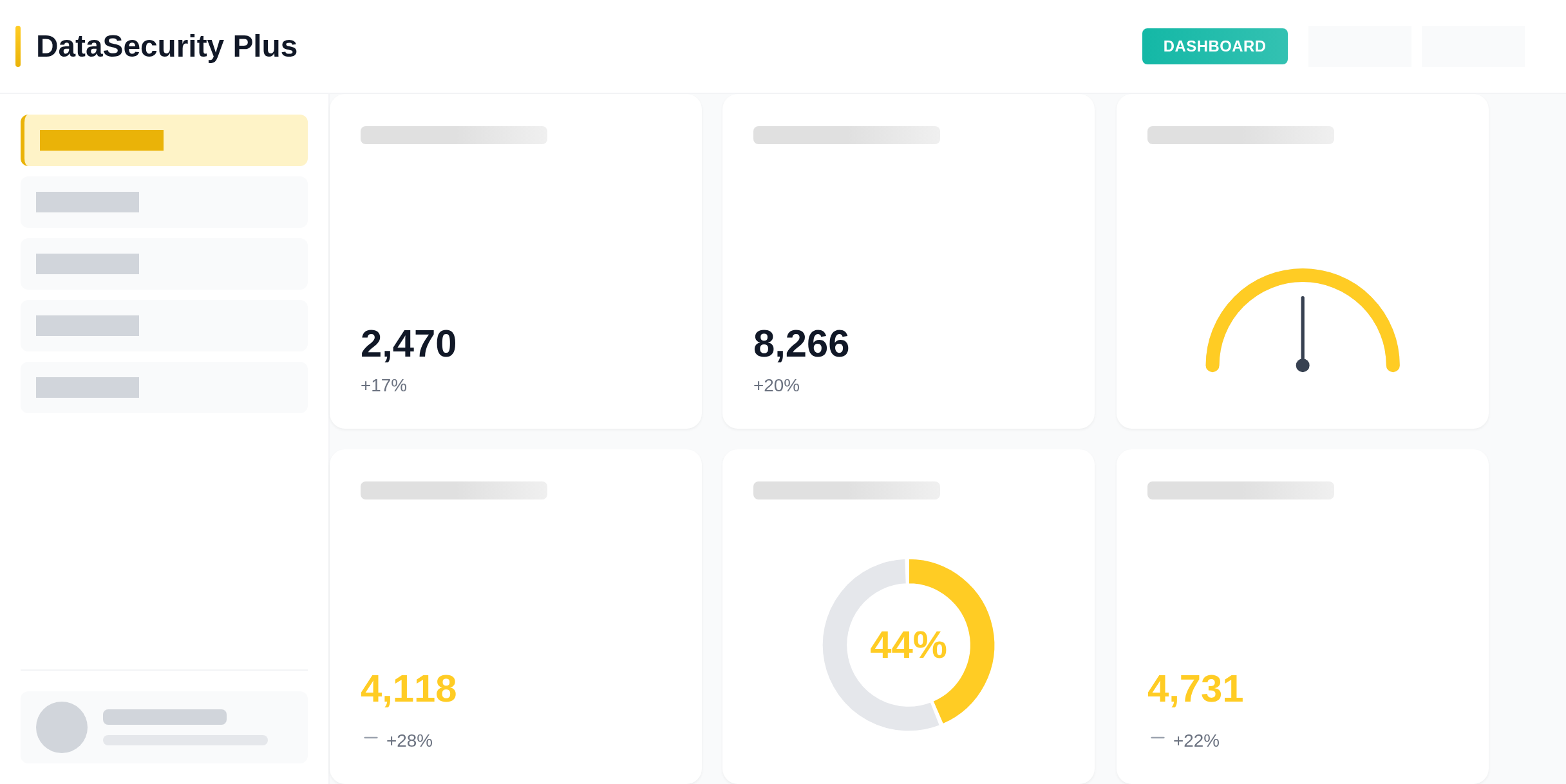

Dostęp do kompleksowych i wyczerpujących raportów

Ważnym aspektem jest dostęp do rozbudowanej bazy raportów. System tworzy je w oparciu o analizę plików zawartych w środowisku.

Wyszukiwanie danych wrażliwych na podstawie REGEX’ów

Po skonfigurowaniu wyrażeń regularnych, system jest w stanie przeanalizować całe środowisko w oparciu o wprowadzone informacje. Po wykonanej akcji zostanie przedstawiony raport graficzny wraz z informacjami o wynikach (nazwa, lokalizacja, źródło i więcej).

Audyt udziałów sieciowych i prób uzyskania danych przez użytkownika końcowego

DataSecurity Plus posiada moduł informujący administratora o próbie pobrania danych przez użytkownika lub skopiowania ich na urządzenie USB. Wiadomość do technika będzie zawierała informacje o tym, jaki użytkownik oraz z którego komputera lub adresu IP chciał pobrać dane pliki/informacje.

- Opinie o nas

Co mówią nasi klienci?

Dołącz do setek firm z różnych branż, które osiągnęły znaczące usprawnienia dzięki rozwiązaniom ManageEngine.

ManageEngine trafia w potrzeby administratorów, wszechstronnie uzupełniając funkcjonalności których brakuje w narzędziach Windows Server.

Maciej Harasimczuk

Technical Department Manager, INTRATEL

Uruchomienie produktu OpManager pozwoliło na znacznie szybsze wykrywanie, diagnozowanie i usuwanie awarii oraz niedostępność usług.

Robert Dźwigulski

Director IT Infrastructure, PKO Ubezpieczenia

ManageEngine trafia w potrzeby administratorów, wszechstronnie uzupełniając funkcjonalności których brakuje w narzędziach Windows Server.

Maciej Harasimczuk

Technical Department Manager, INTRATEL

Uruchomienie produktu OpManager pozwoliło na znacznie szybsze wykrywanie, diagnozowanie i usuwanie awarii oraz niedostępność usług.

Robert Dźwigulski

Director IT Infrastructure, PKO Ubezpieczenia